Kryptografia klucza publicznego i podpisy elektroniczne - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Szyfrowanie i certyfikaty – VSX.pl – arduino, domoticz, informatyka, wordpress, windows, homeassistant

Infrastruktury klucza publicznego - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

Przykłady algorytmów kryptograficznych Algorytmy symetryczne Algorytmy asymetryczne Połączenie algorytmów symetrycznych i a

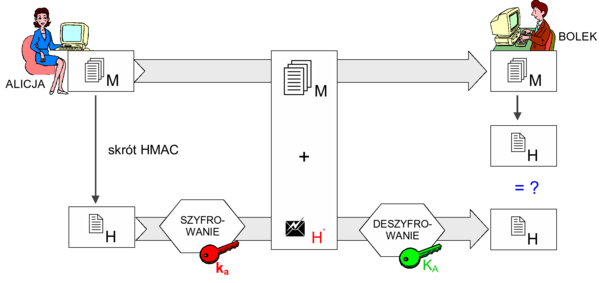

![55] Metody kryptografii tradycyjnej by Grzegorz Sobczyk - Issuu 55] Metody kryptografii tradycyjnej by Grzegorz Sobczyk - Issuu](https://image.isu.pub/080619162106-1bc1eb509c9648249adcd2f5b850577e/jpg/page_1_thumb_large.jpg)